VPC作成

VPCの作成

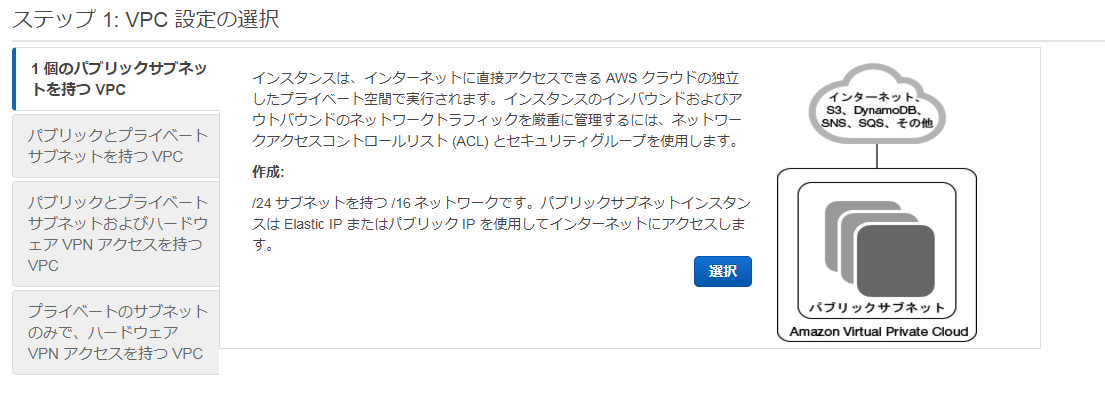

作成したいVPC構成を選択

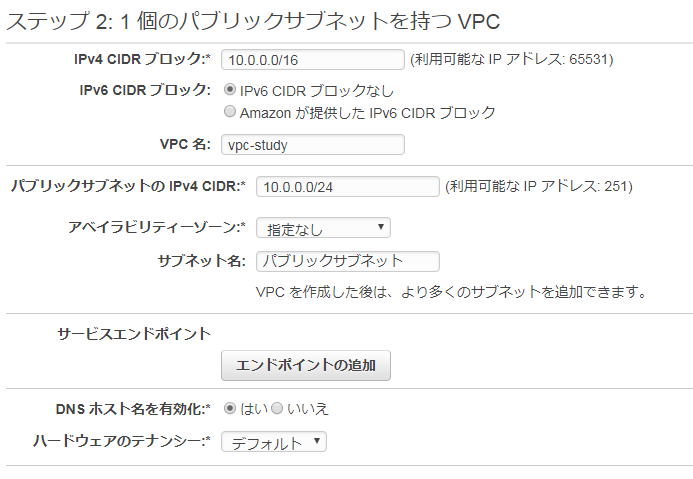

VPC構成に必要な情報を記入

[IPv4 CIDR block] には、VPC に使用する IPv4 アドレス範囲が表示されます (10.0.0.0/16)。

デフォルト CIDR の範囲を使用しない場合は、独自の値を指定できます。[Public subnet's IPv4 CIDR] フィールドには、サブネットに使用する IPv4 アドレス範囲が表示されます (10.0.0.0/24)。

デフォルト CIDR の範囲を使用しない場合は、独自の値を指定できます。[Availability Zone] リストから、サブネットを作成するアベイラビリティーゾーンの選択ができます。

アベイラビリティーゾーンを AWS で自動的に選択するには、[No Preference] を選択します。[Service endpoints] セクションでは、Amazon S3 への VPC エンドポイントを同一リージョン内に作成するサブネットを選択できます。

VPC endpoint により、インターネット、NAT デバイス、VPN 接続、または AWS Direct Connect を経由せずに、VPC と他の AWS サービスとをプライベートに接続できます。

エンドポイントは仮想デバイスです。

エンドポイントは、VPC のインスタンスと AWS サービスの間の通信を可能にする VPC コンポーネントであり、冗長性と高い可用性を備えており、水平スケーリングが可能です。

ネットワークトラフィックに課される可用性のリスクや帯域幅の制約はありません。

エンドポイントは、VPC のインスタンスがプライベート IP アドレスを使用して、他のサービスのリソースと通信できるようにします。

インスタンスはパブリック IPv4 アドレスを必要とせず、VPC でインターネットゲートウェイ、NAT デバイス、または仮想プライベートゲートウェイは必要ありません。

エンドポイントのポリシーを使用して、他のサービスのリソースへのアクセスを制御します。

VPC と AWS サービス間のトラフィックは、Amazon ネットワークを離れません。

http://docs.aws.amazon.com/ja_jp/AmazonVPC/latest/UserGuide/vpc-endpoints.html[Hardware tenancy] オプションでは、VPC で起動されるインスタンスが共有または専用のハードウェアで実行されるかを選択することができます。

専有テナンシーの選択には追加コストが発生します。

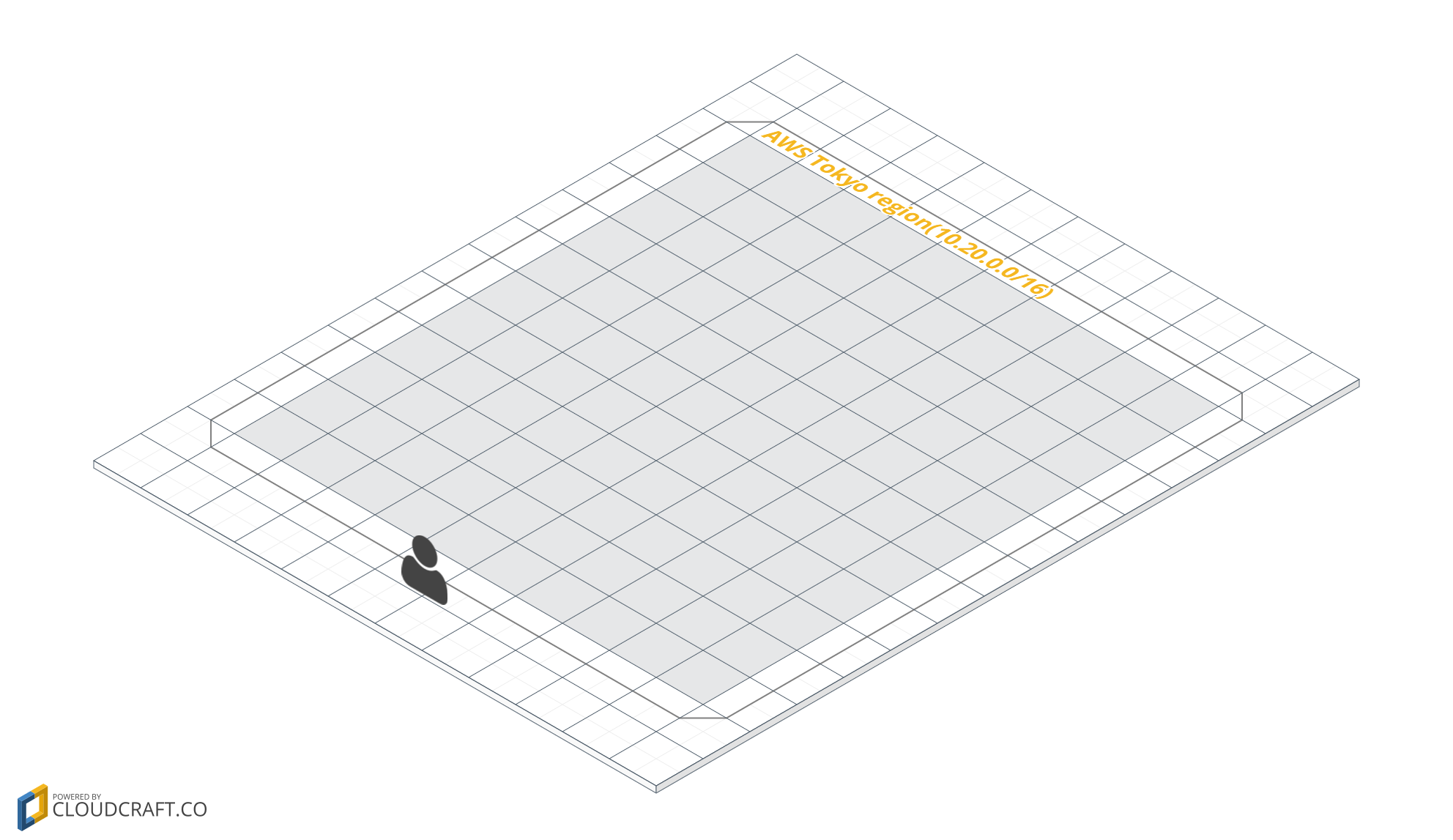

これでAWS内にプライベートなクラウドネットワーク環境ができました。

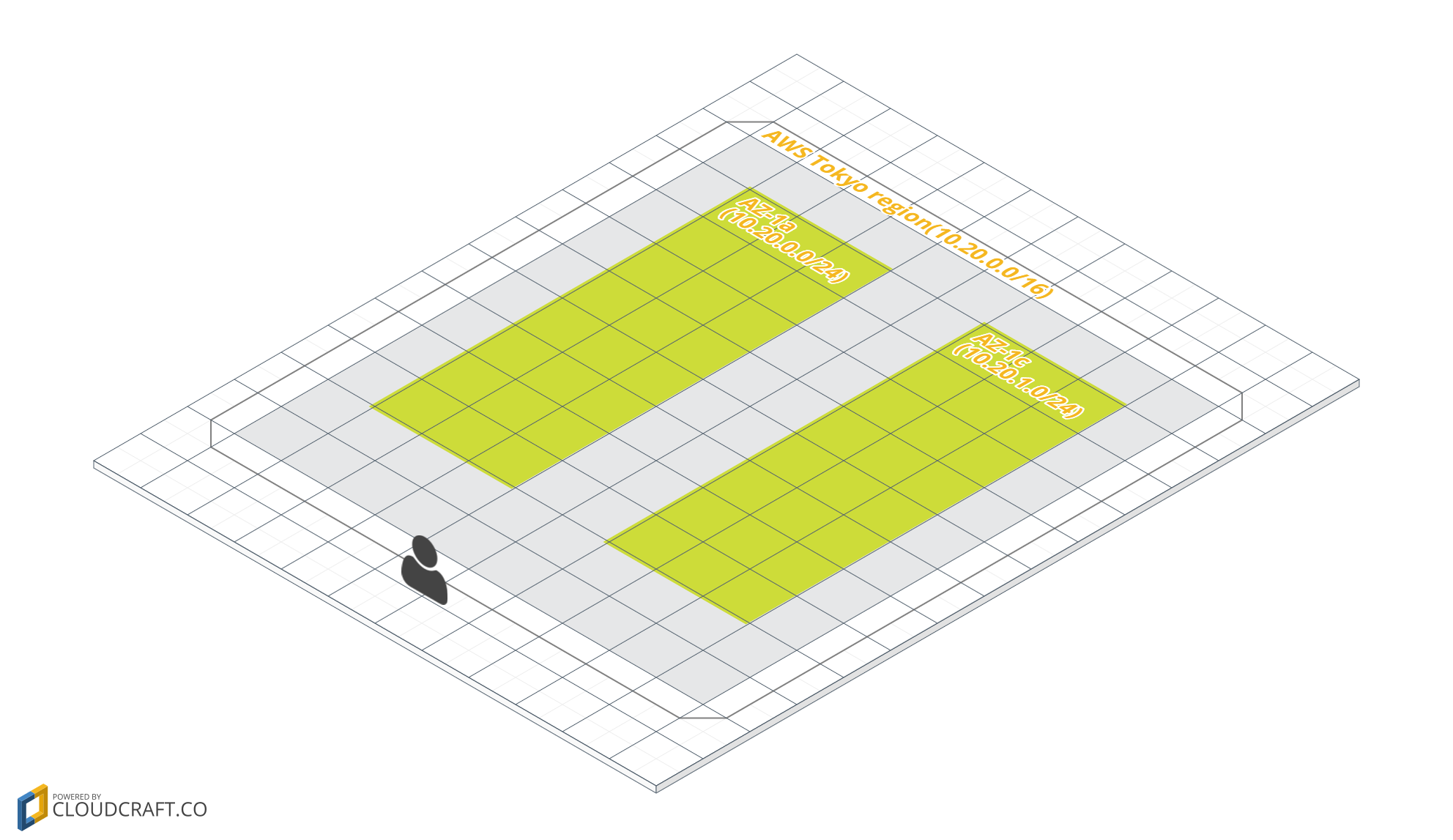

サブネットの作成

VPC を作成したら、アベイラビリティーゾーンごとに 1 つ以上のサブネットを追加します。

サブネットを作成する際、VPC CIDR ブロックのサブセットである、サブネットの CIDR ブロックを指定します。

各サブネットが完全に 1 つのアベイラビリティーゾーン内に含まれている必要があります。

1 つのサブネットが複数のゾーンにまたがることはできません。

アベイラビリティゾーンとは、他のアベイラビリティーゾーンで発生した障害から切り離すために作られた場所です。

個別のアベイラビリティーゾーンでインスタンスを起動することにより、1 つの場所で発生した障害からアプリケーションを保護できます。

AWS では、各サブネットに固有の ID が割り当てられます。

自動パブリックIPアドレスの割り当て

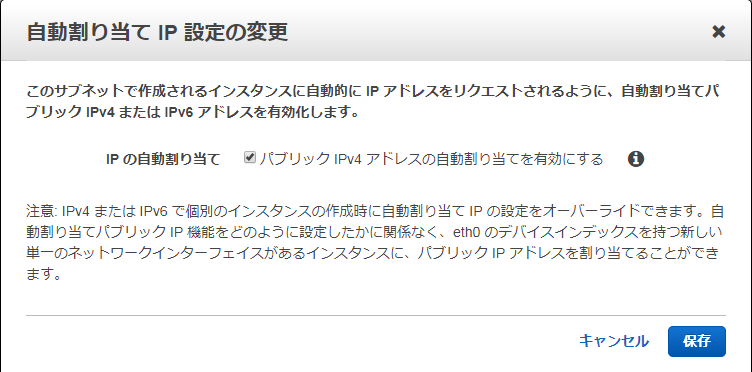

VPC作成時、または追加で作成したサブネットをインターネットと通信するサブネットとし、サブネット上に起動するインスタンスに自動でパブリックIPアドレスが割り当てられるようにします。

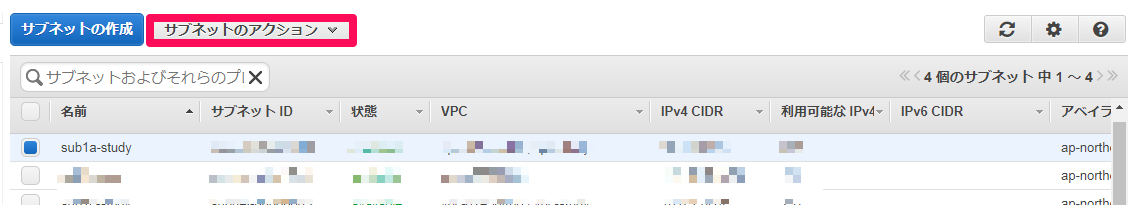

対象のサブネットを選択し、「サブネットのアクション」から「自動割り当てIP設定の変更」を選択。

有効化します。

これでサブネットを含むVPCが環境ができいました。